11 Veebiründed, võrgulogid

Antud peatükk annab ülevaate:

- Võrgurünnetest

- Võrgulogidest ja nende analüüsimisest

Ründed võrgust

Arvutid on üksteisega võrku ühendatud, et omavahel infot vahetada. Kõige suurem ja tuntuim võrgustik on internet, aga saab teha ka väiksemaid võrgustikke, mis ei ole (avalikku) internetti ühendatud. Näiteks LAN-üritustel (LAN = Local Area Network) ühendavad arvutimänguhuvilised oma arvutid omavahel, et üksteisega virtuaalselt võistelda. Võib öelda, et enamik küberründeid tuleneb tänapäeval internetist, seega kasutades arvutivõrkusid. Ometi ei kutsuta näiteks Nigeeria petukirjade saatmist võrguründeks, sest nende rünnete kõige eristuvam joon ei ole võrguga otseselt seotud. Neid kirju võiks ka näiteks tavapostiga saata.

Võrgurünnete puhul rünnatakse jällegi turbe kõiki omadusi: käideldavus, terviklus ja konfidentsiaalsus. Käideldavusrünnakud võtavad tavaliselt teenustõkestusrünnaku kuju. Näiteks eelpool mainitud “ping” päringuid saadetakse ühe serveri pihta tohututes kogustes ja server ei jaksa enam kõigile vastata ning tekib ülekoormus (nii nagu isegi hea õpilane ei pruugi jaksata erinevatele õpetajatele korraga vastata). Selliseid ründeid nimetatakse sageli DoS (Denial of Service) rünnakuteks. Eriti keeruline on sellisete rünnakute vastu võidelda, kui need tulevad sadadest eri kohtadest üle kogu maailma – sellisel juhul kasutatakse terminit DDoS (Distributed Denial of Service) ehk hajutatud teenustõkkerünnak.

Tervikluse ja konfidentsiaalsuse ründamiseks võrgus kasutatakse sageli MitM (Man-in-the-Middle) rünnakut, kus kurjategija sätib enda nutiseadme kahe suhtleva osapoole vahele. Näiteks, kui Alice tahab saata Bob’ile kirja (Alice ja Bob on küberkaitses traditsioonilised nimed, keda alatasa näidetes kasutatakse), siis kurikael Eve (mis on sageli traditsiooniline nimi, sest kõlab natukene kui “Evil”) võib teha järgnevat:

- Eve valetab Alice’ile, et tema ongi Bob (seda on kübermaailmas kohati lihtsam teha kui pärismaailmas);

- Eve loeb kirja ja soovi korral muudab seda (näiteks kui Alice kirjutab: “Saame homme kokku”, siis Eve võib selle asemele hoopis kirjutada: “Bob, sa oled tobu”.

- Eve valetab Bobile, et tema ongi Alice (seda on kübermaailmas kohati lihtsam teha kui pärismaailmas) ja edastab (soovi korral muudetud) kirja.

- Bob saab kätte kirja, mis ei ole enam salajane (Eve rikkus kirja konfidentsiaalsuse, kui seda luges) ega terviklik (juhul kui Eve muutis ka sisu).

Teine levinud võrguründe viis on erinevate seadmete massiline skänneerimne. Reaalsest elust võib tuua analoogi suure autoparklaga, kus keegi käib ja logistab linke, et näha, kas autouksed on ikka lukus. Arvutimaailmas on sellise tegevuse nimi portscan ja see annab skaneerijale infot selle kohta, millised seadmed asuvad temaga samas võrgus ja millised virtuaalsed nö uksed (pordid) on masinatel avatud. Veebiserveritel on tavaliselt avatud pordid 80 (HTTP) ja 443 (HTTPS). Kui on kogemata jäänud lahti veel mõni port, siis seda võib olla võimalik küberrünnakuks ära kasutada.

Võrguturbe roll on kaitsta organisatsiooni IT-infrastruktuuri igat tüüpi küberohtude eest, sealhulgas:

- viirused, ussid ja trooja hobused;

- nullpäeva rünnakud;

- häkkerirünnakud;

- teenusetõkestusrünnakud;

- nuhkvara ja reklaamvara

Võrguründed loeteluna

Kõik inimesed kasutavad igapäevaselt vähemalt ühte või mitut seadet, mis on võrku ühendatud. Kõik võrgus olevad seadmed on potentsiaalsed võrguründe ohvrid. Ründed võivad alguse saada erinevatest allikatest. Pahatahtlikud isikud soovivad saada interneti kaudu liikuvat informatsiooni kasutades selleks võrguliikluse pealtkuulamist. Samuti võidakse ühe kasutaja arvutit ära kasutada, et rünnata teisi.

Võrguründed on:

- Otsepääsuga rünne (Direct access attack) tähendab enamasti rünnet avatud arvutile või võrguühendusele füüsilise juurdepääsuga. Mõnes kontekstis hõlmab ka mõningaid kaugpääsuga ründeid, näiteks klahvilogeriga.

- Teenusetõkestamise rünne, ummistus (Denial of service attack) on teenuse käideldavuse langus või kadu ründe või muu intsidendi tõttu. Sõltuvalt kontekstist võib hõlmata kõiki põhjusi või ainult ühest allikast tulevat rünnet. Vaadake videot “Küberturvalisuse koolitusmaterjal: teenustõkestusrünnak”.

- Võrguliikluse pealtkuulamine/nuuskimine (Sniffing) on varjatud teabe kogumine. Võrguliiklise pealtkuulamisega on võimalik tuvastada konfidentsiaalseid andmeid. Võimalik saada teada kasutajate kasutajanimed, paroolid, et neid kasutades võrku siseneda.

- Vahendusrünne (man-in-the-middle attack (MITM)) on suhtluspoolte teabevahetust manipuleeriv rünne. Eeskätt autentimisprotseduuri aktiivne pealtkuulamisrünne. Ründaja muudab edastatavaid andmeid valikuliselt ja teeskleb tundliku teabe saamiseks üht sidepartneritest. Kui ründaja vahetab ühe poole avaliku võtme enda omaga, saab ta dekrüpteerida tollele saadetud krüptogrammi.

- Paroolirünne (Password attack) on parooli murdmist taotlev rünne. Seda kasutatakse, et süsteemi sisse tungida.

Paroolirünne jaguneb:

- Toorejõu rünne (Brute-force attack) on parooli, krüptovõtme vms mõistatamine kõigi võimalike variantide läbiproovimise teel. Selle vastu aitab, kui kasutada numbrite, kirjavahemärkide ja tähemärkidega paroole.

- Sõnastikrünne (Dictionary attack) on jõurünne, mis parooli vm saladuse mõistatamiseks proovib mingist suurest ammendavast loendist võetud sõnu või nende kombinatsioone.

Kuidas ründab kurjategija? Tavaliselt on kurjategija ründestsenaarium järgmine:

- Portide skaneerimine, millega tuvastab aktiivsed teenused.

- Võrgu pealtkuulamine, mille käigus tuvastatakse, millised andmed võrgus liiguvad, kasutajanimed jms

- Sissetung süsteemi

Pöördlammutamine

Peeter Marvet (Zone Media) koostab häid õppematerjale, kuidas ühte või teist asja küberis teha. Üks materjal puudutab pöördlammutamist. Peeter kirjutab: “Võtsin ette 5 viimasel ajal maha häkitud WordPressi, mille puhastamiseks kliendid Zone klienditoe tehnikute abi on kasutanud ja seadsin endale järgmised ülesanded:

- tuvastada kogu veebis olev pahavara (sellest ka “pöördlammutamine”)

- lisada leitu ühele tühjale ja anonüümsele WordPressile

- testida levinud pahavara-skännereid ja määrata nende efektiivsus

- selgitada välja tõenäoline sissehäkkimise viis

Pikemalt saab seda lugu koos videoga vaadata ja lugeda siit: Mis oli antud WordPressi mure? Milliseid tööriistu kasutati? – kliki siia

Logid ja analüüs

Võrgus olevate seadmete kasutamine toob kaasa väga palju võrguliiklust. Mingil hetkel võiksid kõik interneti kasutajad uurida, mis informatsiooni on teie kohta võimalik võrgust leida.

Võrguanalüüs on võrgu dünaamilise käitumise jälgimine ja hindamine, see võib uurida liikluse olemasolu, puudumist, mahtu, suunda, ja/ või sagedust.

Võrguanalüüs

Võrguanalüüs on andmesidevõrkudes toimuva andmeliikluse jälgimine erinevate tehniliste vahendite abil.

Võrgulogimine on oluliste võrgusündmuste logimine. Sündmuseks loetakse mingisuguse tähtsusega muutust IT süsteemides, need muutused võivad olla kas negatiivse või positiivse iseloomuga. Negatiivse iseloomuga sündmused on sisuliselt vead süsteemi töös, milleks võib olla võrgulingi mitte töötamine süsteemis või failisüsteemi ülekoormus. Positiivse sündmuse näiteks võib olla UPS töö taastumine peale elektrikatkestust, pahavara saatmine serverisse, või süsteemi tegevuse taastumine.

Võrgulogimine

Võrgulogimine on võrkudes toimuvate erinevate sündmuste (näiteks veebilehe lugemine, ühendumine serveriga jne) registreerimine vastavate tehniliste vahendite abil.

Kui toimub mingi sündmus, siis vastav IT süsteemi komponent saadab teate vastava sündmuse kohta, mis kirjeldab seda sündmust IT spetsialistile (näiteks ruuter saadab võrgulingi mitte töötamisel teate “Interface Serial1 down”, või IDS süsteem saadab turvahoiatuse teate “Portscan from 10.0.0.1”).

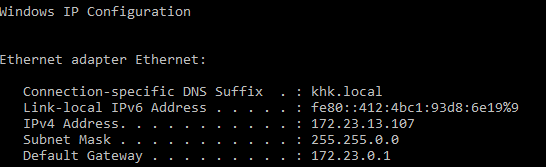

Võrgu uurimist võib alustada lihtsate käskudega:

- Windows ipconfig ja Linux ifconfig- käsk annab informatsiooni võrguliideste kohta. Näitab nende olekut, määratud IP- aadressi, pakettide arvu, mis on võrguliidese läbi liikunud alates süsteemi viimasest käivitamisest. IP- aadresse on võimalik näha ipv4 ja ipv6-na.

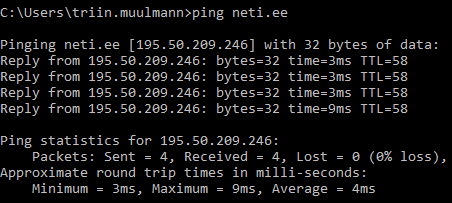

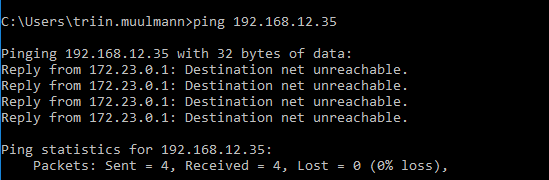

- ping (nii Linuxis kui Windowsis) on üks põhilisemaid käske võrguhalduse tõrkeotsingu jaoks. Käsuga on võimalik kontrollida, kas teenus töötab või ei tööta. Nt sisestades arvuti terminali käsk ping neti.ee ja saate vastuse, siis tähendab, et teenus või arvuti töötab (vt pilti). Võib tulla ka vastus “destination net unreachable” võib arvata, et teenus või arvuti ei tööta.

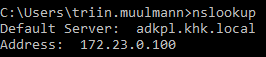

- nslookup– annab vastuse missuguse DNS serveriga sinu arvuti on ühendatud. Kasulik tööriist DNS probleemide lahendamiseks. Käivitamisel näitab see esmalt arvuti nime ja kohaliku süsteemi DNS aadressi (Windows keskkonnas).

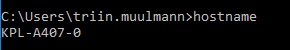

- hostname- käsk mis näitab tavaliselt arvuti nime millesse olete sisse loginud.

Võrguliikluse pealtkuulamine on oluline töövõte, et saada võrguliiklusest parem ülevaade ja kontrollida võrguliiklust. Üks kasutatavamaid vabavaralisi programme võrguliikluse pealtkuulamiseks ja analüüsimiseks on Wireshark. Wiresharki saab kasutada paljudel erinevatel operatsioonisüsteemidel.

Wiresharkiga saab lindistada võrguliiklust ja juba lindistatud võrguliikluse faile avada, et neid analüüsida. Logi on kronoloogiline sündmuste andmik, mis talletatakse andmefailina, selle järgnevaks läbivaatuseks ja analüüsimiks. Logi võib olla tavaline fail, andmebaas, vmt. Logisid kirjutavad peaaegu kõik seadmed ja teenused (arvutid, võrguseadmed, printerid jne). Tähtis on see, et logifailid oleksid kättesaadavad, kui teenus või seade seda ei ole. Logifailid võiksid olla eraldiseisvas salvestusseadmes. Kui seadmel toimub tehase seadete taastamine ei ole tihtipeale võimalik logifaile lugeda.

Logid on oluliseks töövahendiks süsteemiadministraatoritele. Logimine on standardiseeritud erinevate standarditega, mida kasutavad suurem osa tootjaid. Enamlevinud standardiks on BSD syslog protocol, mille arendas välja Eric Allman 1980-ndatel aastatel. Logimine on oluline nii reaalajas sündmuste jälgimisel kui sündmuste järgsel uurimisel. Kuna logimine toimub reaalajas, on logid väga heaks allikaks süsteemide monitoorimisele reaalajas – sündmuste logid kajastavad selliseid andmeid, mida muul viisil ei ole võimalik kätte saada. Logimine on väärtuslikuks allikaks süsteemi tervise hindamisel (kas süsteem töötab või mitte), ning turvalisuse valdkonnas aitab leida põhjuseid intsidentide toimumisele või vigade põhjuste analüüsile.

Ülesanne

Wireshark- E-mail headeri analüüs. Selle ülesande raames õpid kasutama programmi WireShark.

Ülesanne tuleks viia läbi meeskonnas ja arvutis peaks olema peale installeeritud WireShark nimeline programm https://www.wireshark.org/

- Vajalikud failid uurimiseks saab alla laadida siit – kliki siia

- Käivita Wireshark tarkvara

- Ava Wiresharki tarkvaraga allalaaditud failid laiendiga pcapng.

- Uuri pcapng faile järgmiste filtreerimise käskudega:

http contains “google” (NB! google asemel võib sisestada selle sõna mida otsida tahad nt “hotmail” või “squirrelmail”).

ip.addr == 192.168.1.1

http.request.method == POST

http.request.method == GET

http.request.method == HEAD

http.request.method in {“HEAD” “GET”}

tcp.port in {443}

- Kirjuta huvitavad tulemused üles- nt Mis IP- aadress on arvutil?, Mis võrguseadet kasutati?, Mis e- maili postkasti teenust kasutati?, Mis veebilehitsejat kasutati e-maili postkasti sisselogimiseks?, Mis faile alla laeti?, Kust kohast failid alla laeti?, Mis IP- aadressid on veel kasutuses ja kellele need kuuluvad?

- Võimaluse korral kirjuta üles e-maili sisu võrgulindistuse alusel.

- Miks osade pcapng failide puhul oli võimalik välja lugeda rohkem informatsiooni, kui teiste puhul?

- Kuidas oleks võimalik hoiduda võrgu pealtkuulamisest?

Ülesande lahendamiseks on abiks Wireshark kasutamise video

Abiks inglise keelne video – WireShark kasutamine algajatele:

Lisalugemiseks

- Man-in-the-middle rünne- https://en.wikipedia.org/wiki/Man-in-the-middle_attack

- Wireshark kasutusjuhend- https://www.wireshark.org/docs/wsug_html_chunked/

- Küberohtude tüübid https://www.linkedin.com/pulse/types-cyber-attack-threats-deepak-kumar-d3pak-

- Logid ja logimine https://www.ituudised.ee/uudised/2019/02/17/logid-ja-logimine?

- Turvaline WiFi seadistamine https://digi.geenius.ee/rubriik/uudis/kuidas-teha-kodune-wifi-vork-turvaliseks/

Tagasiside on meile oluline

Andke oma kommentaar antud sisulehe kohta siin – kliki siia